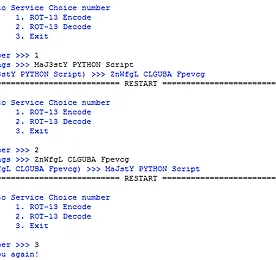

ROT-13 Script

포렌식 공부 중 레지스트리에 어떠한 값이 ROT-13으로 인코딩되어 있다는 구문을 보고 한번 만들어 봤다. 알려진 ROT-13 기본알고리즘을 바탕으로 스크립트 코딩 했다. #ROT13.py #Made By MaJ3stY #기본 ROT-13 사용 import sys rot13 = {'a':'n', 'b':'o', 'c':'p', 'd':'q', 'e':'r', 'f':'s', 'g':'t', 'h':'u', 'i':'v', 'j':'w', 'k':'x', 'l':'y', 'm':'z', 'n':'a', 'o':'b', 'p':'c', 'q':'d', 'r':'e', 's':'f', 't':'g', 'u':'h', 'v':'i', 'w':'j', 'x':'k', 'y':'l', 'z':'m', 'A':'N'..

더보기

ROT-13 Script

포렌식 공부 중 레지스트리에 어떠한 값이 ROT-13으로 인코딩되어 있다는 구문을 보고 한번 만들어 봤다. 알려진 ROT-13 기본알고리즘을 바탕으로 스크립트 코딩 했다. #ROT13.py #Made By MaJ3stY #기본 ROT-13 사용 import sys rot13 = {'a':'n', 'b':'o', 'c':'p', 'd':'q', 'e':'r', 'f':'s', 'g':'t', 'h':'u', 'i':'v', 'j':'w', 'k':'x', 'l':'y', 'm':'z', 'n':'a', 'o':'b', 'p':'c', 'q':'d', 'r':'e', 's':'f', 't':'g', 'u':'h', 'v':'i', 'w':'j', 'x':'k', 'y':'l', 'z':'m', 'A':'N'..

더보기